新型eSIM黑客技术让攻击者克隆个人资料和劫持手机身份

作者:虾咪 | 发布时间:2025-07-11阅读数:

eSIM技术存在重大安全漏洞

研究人员发现eSIM技术中存在一个关键漏洞,攻击者可利用该漏洞克隆移动用户资料并劫持手机身份。AG安全研究团队宣布,他们成功攻破了采用GSMA消费者证书的Kigen eUICC(嵌入式通用集成电路卡)安全防护,这被认为是首次公开披露针对消费者GSMA eUICC和EAL认证GSMA安全芯片的成功攻击。

研究团队从被入侵的eUICC卡中提取了私有ECC(椭圆曲线加密)密钥,并展示了以明文格式从AT&T、沃达丰、O2、Orange和T-Mobile等主要移动运营商下载eSIM资料的能力。

**核心发现**

- 研究人员成功入侵Kigen eUICC卡,提取私钥并以未加密格式下载主要运营商的eSIM资料;

- 实际测试展示了完整的手机身份劫持过程,攻击者可拦截所有通话、短信和双因素认证码而不被发现

- 该漏洞影响超过20亿张SIM卡,一个被入侵的证书即可访问全球任何移动运营商的eSIM资料

- Kigen已为数百万eSIM部署安全补丁,同时GSMA关闭了测试资料并更新了行业安全规范

Java Card漏洞导致远程克隆 攻击利用了Java Card虚拟机实现中的根本性缺陷,特别是针对类型混淆漏洞,这与2019年报告的问题类似。研究人员开发了一个概念验证程序,模拟通过OTA SMS-PP(点对点短消息服务)协议安装恶意小程序。

该漏洞使攻击者能够绕过多种安全机制,包括EAL4/5认证、旁路攻击防护措施和Java Card运行时安全功能。攻击向量要求攻击者要么物理接触目标卡并知晓安装密钥,要么通过OTA通道进行远程利用。

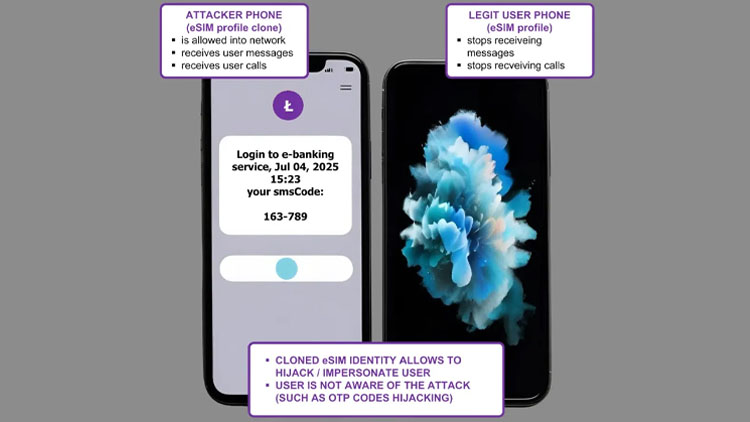

实际攻击演示

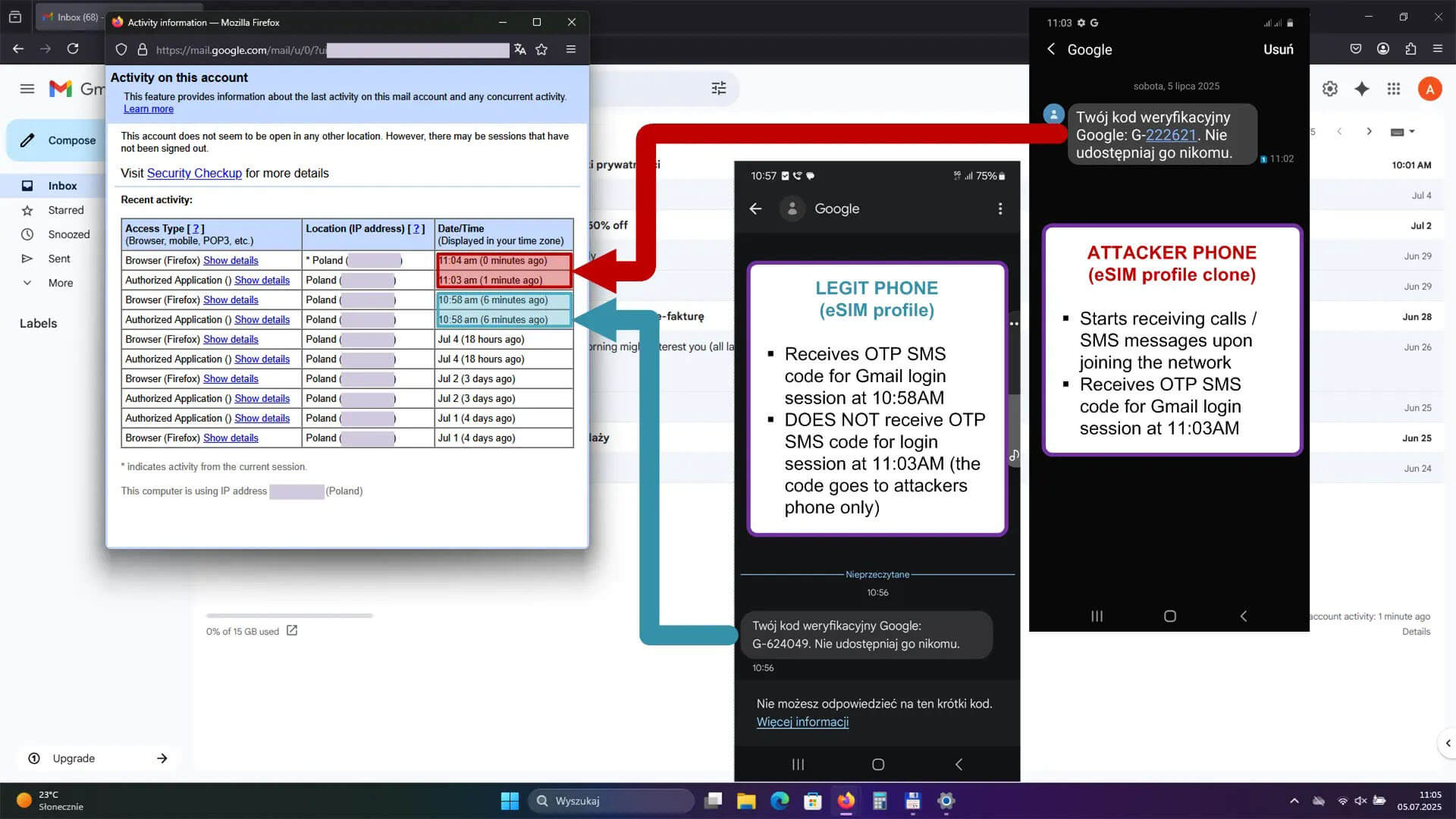

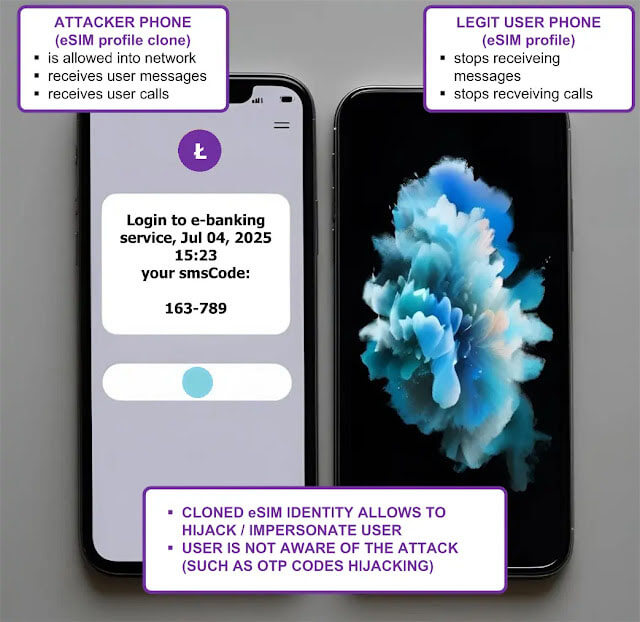

最令人担忧的演示是研究人员于2025年7月在Orange波兰网络上成功进行的eSIM克隆测试。他们在两张不同的物理eUICC卡上安装了相同的Orange eSIM资料,并展示了完整的用户身份劫持过程。当恶意设备激活后,立即开始接收所有原本发送给合法用户的通话和短信。

这种克隆能力对双因素认证系统构成严重威胁,因为攻击者可拦截用于Gmail和电子银行平台等服务的短信验证码。研究人员确认,合法用户无法察觉劫持行为,因为用户端不会显示任何可见痕迹。

安全响应措施

Kigen已采取应对措施,对约180条JavaCard字节码指令实施类型安全检查,并与GSMA合作更新TS.48通用测试规范。该公司已向数百万eSIM分发补丁,并发布详细说明缓解策略的安全公告。GSMA也发布了新的应用说明,并关闭了所有测试资料以防止未经授权的Java Card应用程序安装。